Что такое скуд?

Содержание:

- Введение

- Иные сферы использования RFID-технологий

- Принцип работы технических средств СКУД

- Коды

- История создания технологии RFID

- Прогресс и консерватизм

- Определяемся с форматом карт

- Классификация систем СКУД

- Процесс идентификации

- Решение готово

- Классы системы СКУД

- Сферы применения универсальных карт с RFID-чипом

- Подключение и настройка ESP

- ОХРАННЫЕ СИСТЕМЫ И КОНТРОЛЬ ДОСТУПА

- Устройства и оборудование СКУД

- АВТОНОМНЫЕ КОНТРОЛЛЕРЫ СИСТЕМ ДОСТУПА

- Мобильный идентификатор

- Виды Proximity карты

Введение

Примерно год назад я начал готовиться к переезду и собирать прототип умного дома. В качестве системы управления я выбрал наиболее популярное на текущий момент и активно развивающееся решение — Home Assistant. По мере обрастания умного дома датчиками встал вопрос об охранной системе, которая в случае чего поднимет тревогу и сообщит мне (соседям) о незваных гостях. В системе от частных охранных предприятий пока не вижу необходимости, поэтому решил сделать всё сам.

Как это работает: на входной двери размещён датчик открытия, который по протоколу Zigbee сообщает серверу умного дома, что кто-то зашёл в квартиру. Срабатывает сигнализация в «тихом режиме» (событие «triggered» во встроенной интеграции; это никак не проявляется, но идёт обратный отсчёт до запуска сирены). Если за указанное в настройках время не снять блокировку (через ввод кода или NFC-меткой), запустится сирена и световая индикация.

Из чего собрано:

-

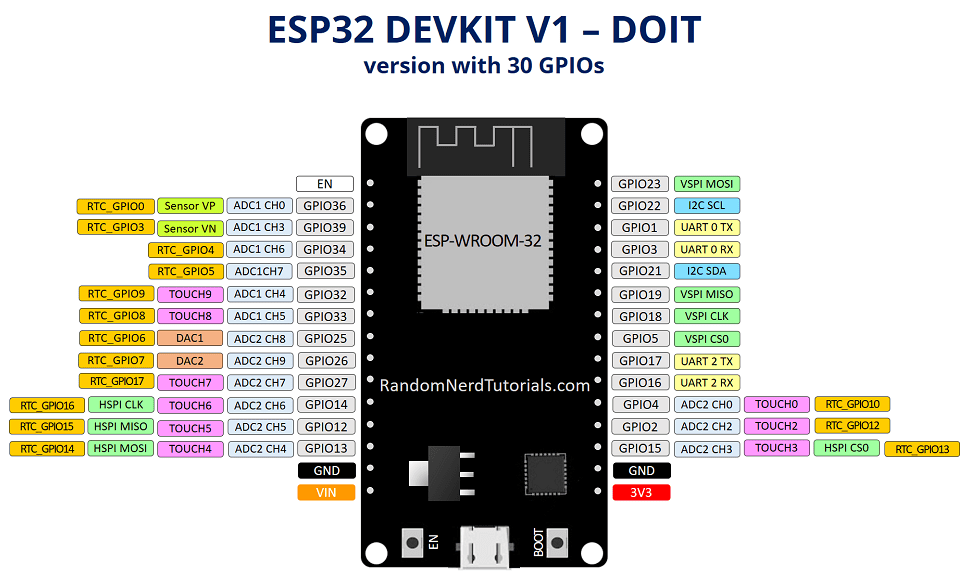

ESP32 WROOM DevKit v1 (в теории можно заменить любой ESP, изменив конфиг под неё)

-

RFID/NFC модуль PN532

-

Соединительные провода (6 штук)

-

Напечатанный на 3D-принтере корпус

-

Xiaomi Gateway 2 (который с локальным управлением) я планирую использовать как динамик и световую индикацию

-

Датчик открытия двери от Aqara

-

Опционально можно добавить люстру, LED-ленты, умные колонки и любые другие устройства на ваш вкус, цвет и возможности автоматизаций Home Assistant.

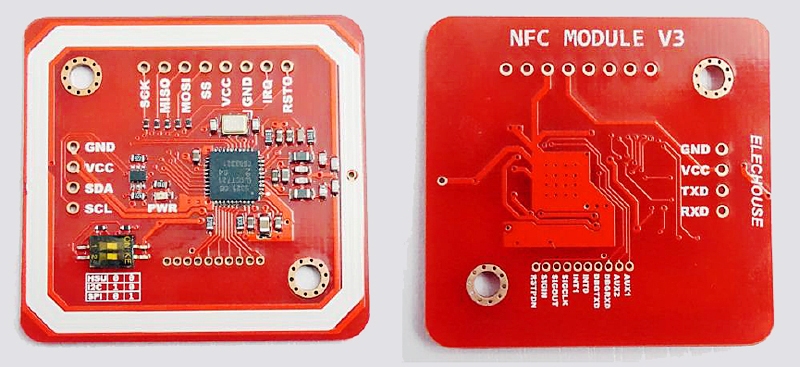

ESP32 WROOM DevKit v1 (30 контактов) RFID/NFC модуль PN532. Китайцы скопировали версию от Elechouse.

RFID/NFC модуль PN532. Китайцы скопировали версию от Elechouse.

Корпус мне напечатал друг, у которого есть 3D-принтер. Хаб и датчики от Xiaomi вынесем за скобки. Остальные элементы покупались на Aliexpress и суммарно обошлись мне в 600 рублей.

Иные сферы использования RFID-технологий

RFID-технологий используются в компаниях, крупных ритейлерах, магазинах одежды, спортивных и дисконтных магазинах для учета товаров и инвентаря. Осуществляется учет товаров с помощью RFID-меток, которые прикрепляются к каждой единице товара и каждая единица товара становится в итоге уникальной. На такой RFID-метки записывается вся необходимая информация о товаре, например размер, цвет и даже его изображение.

RFID-технологий заметно сокращают время затрачиваемое на проведение стандартных и каждодневных операций таких как прием или отправка товара, а также способны снизить или даже исключить ошибки вызванные человеческим фактором.

Принцип работы технических средств СКУД

Совместная работа вышеупомянутых технических средств контроля доступа показана на изображении:

Согласно схеме, стандартный порядок работы системы начинает работать, когда сотрудник или посетитель сообщает читателю свой идентификатор. Владелец, получив информацию от читателя, обрабатывает ее и дает разрешение / не разрешение на прохождение. Информация о прохождении / отказе хранится в базе данных.

Центральный блок управления (на схеме «Рабочее место администратора СКУД») может изменять стандартный порядок работы системы. Так, например, вводятся ограничения на переход в другую зону до тех пор, пока сотрудник или посетитель не покинет первую, могут пройти одновременно несколько сотрудников и множество других алгоритмов работы СКУД согласно требованиям безопасности объекта, защищаемого системой.

Коды

Практически со всех идентификационных устройств тем или иным способом считывается последовательность цифр – десятичных (от 0 до 9) и шестнадцатеричных (от A до F). Длина кода обеспечивает фактор уникальности, чаще всего она находится в диапазоне от 4 до 6 байт (от 26 до 48 бит).Таким образом, код представляет собой цифровую последовательность ограниченной длины. Это позволяет хранить значительное число кодов (десятки и сотни тысяч) даже в сравнительно небольшой памяти устройств управления. При работе с блоками управления СКУД (т.е. контроллерами) разных производителей следует иметь в виду, что каждый из них может интерпретировать код одной и той же карты, считанный на одном и том же считывателе, по разному. Одни воспринимают только часть кода, другие отбрасывают контрольные биты, третьи преобразуют код к десятичному виду.Как правило, коды одной карты, считанный разными системами, возможно преобразовать друг в друга.

Система контроля и управления доступом TSS-2000 производства компании «Семь печатей» работает c любыми описанными выше форматами карт. Возможность задавать пользователю СКУД несколько кодов, позволяет привязывать к одному человеку несколько разных форматов карт.

История создания технологии RFID

История создания технологии радиочастотной идентификации может быть прослежена до 1940-х годов. В 1945 году шотландский физик сэр Роберт Александр Уотсон-Ватт создал технологию «Радар», одну из первых технологий, использующих радиочастоту. Радар использовался во Второй мировой войне для отслеживания самолетов, возвращающихся на базу. Проблема с Радаром заключалась в том, что не было способа определить, какие самолеты представляли угрозу, а какие были дружественными. Методом проб и ошибок Уотсон-Уотт создал систему Identity Friend или Foe. (IFF) Этот метод позволял самолетам посылать сигнал, который доказывал, что они являлись дружественными.

Первая презентация RFID-чипов, похожих на сегодняшние экземпляры была произведена в 1973 году. Это было только началом использования RFID-чипов, сейчас эта технология продолжают активно развиваться.

Прогресс и консерватизм

У ИТ-специалистов в силу специфики работы и накопленного опыта сложились определенные шаблоны того, как должна работать инфраструктура, с которой они имеют дело: какие сервисы она должна предоставлять, как должна создаваться, развиваться, модифицироваться и функционировать в целом. И разумеется, эти привычные модели и шаблоны работы им было бы комфортно транслировать на новые виды деятельности. И тут возникает вопрос: насколько производители и поставщики продуктов и решений для СКУД соответствуют их ожиданиям? Каковы эти ожидания? Попробуем разобраться.

СКУД по некоторым параметрам на несколько лет отстает от информационных технологий

СКУД по некоторым параметрам на несколько лет отстает от информационных технологий

Сфера физической безопасности весьма консервативна и по скорости внедрения инноваций на несколько лет отстает от информационных технологий

Для СКУД до сих пор характерно применение низкоскоростных интерфейсов, слабое внимание к защите информации, использование низкопроизводительных оконечных устройств и т.д. Это приводит к тому, что поставщики ряда наиболее распространенных решений не готовы к новым вызовам

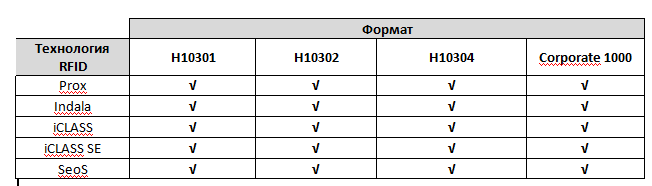

Определяемся с форматом карт

Формат бесконтактной карты доступа определяет количество бит и способ их комбинирования, к примеру, карта формата EM4100 (EM Marine) работает на частоте 125 КГц и содержит уникальный номер длиною в 40 бит, который присваивается в дальнейшем пользователю.

Все старательно избегают этого вопроса, хотя ответ

на него имеет первостепенную важность

при выборе и программировании любых средств доступа.

Немаловажным критерием безопасности карт, как носителей информации, является культура их производства, отношение владельца технологии к организации процесса выпуска.

В отличие от EM4100, представленные на рынке смарт-карты могут содержать несколько областей памяти, серийный номер CSN, номер и серию (или Фасилити код), а также другую служебную информацию. Так, корпорация HID Global предлагает различные форматы карт, на каждом из которых могут содержаться различные технологии безопасности:

Выбор формата имеет серьезное значение как для работы системы, так и для ее безопасности.

Что такое формат?

Формат – это структура данных, хранящихся в памяти средства доступа. По своей сути

это набор двоичных цифр (бит), в определенном порядке образующих двоичное число,

которое система контроля преобразует в код доступа. Количество единиц и нулей и

способ их комбинирования определяют формат, в котором зашифрован код доступа.

Так 26-битный открытый формат H10301 допускает 255 кодов объекта (Фасилити кодов), в каждом из которых возможны 65535 комбинаций номеров карт. При этом производитель не контролирует и не ограничивает производство карт данного формата, что увеличивает риск их дублирования.

В отличие от формата H10301, формат H10304 имеет 37-битную длину кода и позволяет задавать 65535 кодов объектов и более 500000 номеров карт для каждого кода объекта, что существенно увеличивает диапазон карт. Помимо этого, производитель отслеживает производство этих карт.

Формат Corporate 1000 представляет собой 35-битный формат, разработанный как собственный закрытый формат для крупных компаний.

Таким образом, при выборе технологии идентификации для организации системы СКУД, рекомендуем обратить внимание на форматы карт. Выбор и использование того или иного формата также оказывает влияние на общий уровень безопасности системы.

Классификация систем СКУД

Классификация СКУД по ГОСТ 51241-2008 проводится по способу управления, по числу контролируемых точек доступа, по функциональным характеристикам, по уровню защищенности системы от несанкционированного доступа к информации.

По функциональным характеристикам, которые они обеспечивают СКУД бывают:

- Первого класса, ограниченной функциональности. Применяется тогда, когда достаточно закрыть вход посторонним лицам. На объект попадают лишь те, кто имеет на это пропуск, двери могут открываться вручную или автоматически;

- Второго класса, с расширенными функциями. Применяется в случаях, когда необходимы дополнительные, но не глобальные функции, например, контроль находящихся на территории лиц, или контроль входа и выхода персонала;

- Третьего класса, многофункциональные системы. Используется в больших организациях, где требуется табельный учет, контроль перемещений сотрудников по объекту, предоставление разных уровней доступа, электронные временные пропуска и т.п.;

- Можно определить так же и условный четвёртый класс. В полном объёме выполняет функций СКУД третьего класса и имеет возможность интеграции с системами и средствами ОПС, СОТ, САУДЗ и другими системами здания.

По способу управления СКУД бывают:

- Автономная. Управляет одним или несколькими преграждающими устройствами, при этом информация вовне не передаётся, а просто фиксируется например на контроллере;

- Централизованная (сетевая) . Информация о событии передаётся на локальный пост, центральный пункт, пункт находящийся в другом здании или городе, в облако и т.п. Например, компания имеет несколько филиалов, при командировке сотрудника из другого города, для него оформляется пропуск, а информация о правах его доступа сразу передается в принимающее отделение;

- Универсальная. Комбинированный вариант, включающий в себя функции автономной и сетевой систем.

По количеству точек прохода СКУД подразделяются на:

- Системы малой емкости (не более 64 точек);

- Системы средней емкости (количество точек от 64 до 256);

- Системы большой емкости (256 точек и более).

Данная классификация не связана со способом управления СКУД. Система малой емкости вполне может быть и сетевой, если это требует технологический процесс.

Процесс идентификации

В основу работы СКУД заложен процесс идентификации. Он подразумевает процедуру сравнения идентификационной информации с шаблонами, которые уже хранятся в памяти системы. Данные функции выполняет специальное оборудование – считыватели, а те передают информацию блоку управления.

Идентификация осуществляется следующими способами:

- По кодовому слову (паролю), которое запоминает пользователь и вводит вручную на клавиатуре, кодовом устройстве или, используя другое оборудование. Преимуществом способа выступает отсутствие материального носителя и денежных трат на него.

Однако секретность доступа очень низкая, ведь нередко код записывают на бумажном носителе и хранят на видных местах. Другой проблемой являются ошибки при наборе кодового слова, что снижает скорость прохода сотрудников на предприятие. - По коду, который хранится на физическом носителе. В качестве идентификатора используются электронные ключи, брелоки или карты, на которые записан код.

- Биометрическая идентификация – в качестве кода здесь используются биометрические данные конкретного человека – отпечаток пальца, рисунок вен ладони, лицо, рисунок радужной оболочки глаза.

Решение готово

Чтобы собрать простую систему контроля доступа вам потребуются: замок, карты доступа или ключи и считыватель,

контроллер, кнопка выхода и источник питания. Замки бывают нормально-открытые и нормально-закрытые; выбор

конкретной модели зависит от конструкции двери и требований к взломостойкости. Считыватель должен подходить для

выбранного типа карт или ключей. Самый устойчивый к попыткам обмана системы — считыватель Mifare, работающий в

защищенном режиме. Что касается контроллера, любой автономный контроллер доступа обеспечит необходимый минимум

функций. Учет рабочего времени и расписания доступа обеспечивают сетевые контроллеры. Верх эволюции кнопок выхода —

это бесконтактная кнопка выхода с подсветкой, но вполне подойдет любая другая попроще. Источник питания должен

выдавать достаточный ток. Для замка лучше использовать отдельный источник, чтобы усилить стойкость системы ко

взлому. Сигнальный 8-жильный кабель подойдет для соединения компонентов системы, но для подключения

электромеханических и моторных замков лучше взять отдельный кабель сечением побольше.

Пользуясь этим руководством, вы без труда соберете систему контроля доступа, отвечающую вашим требованиям даже в

мелочах. Чтобы сэкономить ваше время, мы подобрали наиболее часто запрашиваемые варианты комплектации в готовых

решениях.

https://www.telecamera.ru

Классы системы СКУД

В зависимости от технических и функциональных возможностей системы они делятся на четыре класса.

- САУ первого класса имеет самый простой набор функций. Состоит из устройств с автономной работой. Основная задача – обеспечить вход / выход людей с идентификатором. Возможность изменения принципов управления работой очень ограничена: он предлагает возможность изменять идентификационные коды, добавлять их или удалять из системы. Надежность защиты от проникновения посторонних лиц на САУ 1 класса не отвечает самым высоким требованиям.

- САУ 2 класса включает зависимое и независимое оборудование. Следовательно, функциональность такой системы ГВС расширяется. Возможности пропуска на территорию объекта в регламентированные периоды времени, запись событий в автоматическом режиме с сообщением информации об аварийных ситуациях в центральный, управление исполнительными механизмами через программное обеспечение. Защита от несанкционированного проникновения на территорию несколько выше, чем у систем доступа 1-го уровня.

- АСУ 3-го класса выполняет те же функции, что и 2-й, кроме того, добавлена возможность учета рабочего времени рабочих с базой данных, сформированной для всей таблицы штатного расписания сотрудников. САУ класса 3 может быть интегрирована в другие системы безопасности. Надежность защиты высокого уровня.

- ACS класса 4 предлагает наивысшую степень защиты. Оборудование оснащено многоуровневой идентификацией и работает исключительно в сетевом режиме. Обладает всеми функциями и возможностями СКУД 3 класса плюс возможность автоматической проверки на случай форс-мажорных обстоятельств. Рекомендуется для защиты больших конструкций с повышенными требованиями безопасности.

Сферы применения универсальных карт с RFID-чипом

Сфера применения универсальных карт с RFID-чипом сегодня разнообразна. Все мы используем такие карты почти каждый день. Рассмотрим основные места, где применена RFID-технология.

- При оплате проезда в общественном транспорте используется карты с RFID-чипом. Как только мы прикладываем нашу карту, считыватель идентифицирует информацию и списывает деньги на проезд.

- Часто в некоторых компаниях используют пропускная система учета прихода сотрудников на работу. Также отдельные виды карт с чипом являются пропуском в некоторые, не всем доступные помещения.

- Карты для пропуска студентов и учеников в учебные учреждения, также зачастую оснащены RFID-чипом.

- При заселении в отели и гостиницы также выдаются карты, которые служат ключом для прохода в свой номер. Также с помощью таких карт можно оплатить дополнительные услуги.

- При посещении спортивных комплексов или же фитнес-центров, выдается карта с чипом, на которой хранится информации о клиенте, даты и время посещения зала, личная информация о клиенте и т.д.

- Дисконтные карты различных магазинов, например магазинов одежды, продовольственных супермаркетов, и даже аптек также оснащены чипом.

- С помощью топливных карт на АЗС, можно расплачиваться накопившимися баллами, повышая при этом лояльность клиентов именно к данной АЗС.

- Транспондеры также работают с помощью RFID-технологий. При проезде через транспондер, считывается информация и происходит автоматическая оплата проезда.

- Для бесконтактной оплаты товаров или услуг используются банковские RFID-карты. С целью обеспечения безопасности пользователей карт, при их использование часто стоит ограничение по сумме, которую можно с них списать.

- Некоторые противоугонные системы в автомобилях также работают с помощью RFID-технологий.

RFID проекты любого уровня сложности. Внедрение, доработка и настройка систем RFID под ваши задачи. Заказать внедрение.

Подключение и настройка ESP

Для начала переключим NFC-модуль в режим работы через интерфейс SPI. Ставим первый переключатель в нижнее положение (ближе к цифре 1), а второй — в верхнее (ближе к буквам). Припаиваем гребёнку на 8 контактов и готовим соединительные провода.

Включенный режим I2C и подключенные соединительные провода

Включенный режим I2C и подключенные соединительные провода

Насколько я понял из распиновки, возможно несколько вариантов подключения NFC-модуля к ESP-32: мне было удобнее подключить всё на одну сторону. Если будете использовать другие контакты, внимательно проверяйте конфиг — возможно, он немного изменится.

Распиновка для 30-контактной ESP-32

Распиновка для 30-контактной ESP-32

Подключаем модуль следующим образом (слева ESP, справа PN532):

-

GPIO18 — SKC

-

GPIO19 — MSO

-

GPIO23 — MOSI

-

GPIO5 — SS

-

3V3 — VCC

-

GND — GND

PN532 подключенная к ESP-32

PN532 подключенная к ESP-32

На следующем этапе нам нужно установить аддон ESPHome и настроить нашу ESP-32. Подробно расписывать базовые моменты не буду, рекомендую следовать данному видео:

Остановлюсь лишь на итоговом конфиге:

Обратите внимание на блоки spi и pn532_spi, где мы указывает контакты подключения. В блоке switch я задействовал светодиод на плате (им можно мигать, например, при поднесении валидной метки), а в блоке binary_sensor создал сущность для Home Assistant (при поднесении карты с указанным uid сенсор переходит в статус true; uid карты можно найти в логах вашей ESP в аддоне ESPHome)

Как показали опыты, можно читать RFID-метки, банковские карты и тройку. NFC в моём телефоне нет, но скорее всего и он будет работать.

Компилируем прошивку и выгружаем её на ESP. Проверяем, что всё работает, открыв логи и поднеся к считывателю RFID-метку. Её uid должен отобразиться в логе:

Со стороны ESP всё готово, теперь нужно настроить автоматизации в Home Assistan

ОХРАННЫЕ СИСТЕМЫ И КОНТРОЛЬ ДОСТУПА

Отдельно можно отметить использование СКУД совместно с охранными сигнализациями. Они могут входить в состав системы контроля или же быть подключены отдельно. Такое сочетание поможет организовать работу охранной системы по зонам, в состав которых входит шлейф сигнализации с набором датчиков.

Информация по каждой из зон будет поступать на главный компьютер, с которого ведется управление СКУД. Анализируя данные, система уведомляет пользователя обо всех изменениях.

Нередко для выдачи информации с охранной системы используются дополнительные исполнительные устройства (сирены, световые оповещатели, централизованные пульты наблюдения и так далее). Количество выходов для этих подсистем зависит от конкретной системы СКУД. Каждое устройство получает алгоритм работы, в соответствии с которым он будет реагировать на состояние шлейфа сигнализации.

Большая часть считывателей СКУД имеют световое и звуковое оповещение. Индикаторы имеют красный и зеленый светодиод. Каждый из компонентов программируется на определенный режим работы.

Для того, что индикация считывателя начала функционировать, его контакты входа подключаются к выходам контроллера. Стандартный режим работы сразу становится активным, можно настраивать.

Доступны и дополнительные режимы в случае подключения шлейфа охранной сигнализации, но настройка зависит от конкретной модели СКУД.

Устройства и оборудование СКУД

От самых простых (с пропуском через одну дверь на вход и выход) и до самых сложных (с десятком объектов, комнат, входов и выходов) контроль доступом может содержать в себе различные модификации и конфигурации. Так или иначе, каждая система обязательно содержит:

Оборудование ограничения доступа

Устанавливается на проходе или проезде охраняемой территории:

турникеты — устанавливаются в тех местах, где необходимо осуществить контролируемый проход людей (офисе, общественном транспорте и т.п.). Турникеты различают:

- поясные;

- полноростовые.

шлагбаумы и ворота — устанавливаются при въезде на защищенную территорию организации, на автомобильных стоянках, на частной территории. Ряд из требований:

- хорошая устойчивость к погодным изменениям;

- возможность дистанционного управления.

шлюзовые кабины — применяют на объектах с повышенной мерой безопасности. Различают два вида:

- шлюзы тамбурного типа (человек заходит в 1-ю дверь и попадает в своего рода тамбур. Предъявляет личный идентификатор (биометрические параметры: сетчатка глаза, отпечаток пальца, голос), личное удостоверение и только в случае соответствия перед ним открывается 2-ая дверь, в противном случае человек остается заблокированным в комнате между двух дверей, до выяснения обстоятельств);

- шлюзы-ротанты (аналог первого метода, только имеет более высокую пропускную способность, т.к. вместо дверей применяют турникеты).

болларды — дорожные столбы, имеющие возможность опускаться и подниматься при необходимости, тем самым предоставляя доступ или блокируя несанкционированный проезд автомобилем на охраняемый объект.

Оборудование для идентификации доступа

Идентификация человека осуществляется с помощью считывающего устройства, которое принимает и обрабатывает информацию содержащуюся на специальном носителе.

Устройства для идентификации по виду различают:

- магнитные (карты с магнитным деталями или же технологией Виганда);

- электронные (соответствующие ключи, дистанционные карты);

- оптические (специальные метки, карты со штрих-кодом);

- акустические (передача с помощью закодированного звукового сигнала);

- биометрические (отпечатки пальцев, форма лица, сетчатка глаза);

- комбинированные (применяются не одна, а ряд вышеописанных технологий).

Считыватели идентификаторов различают:

- контактные (путем нажатия кнопок на клавиатуре, непосредственным прикладыванием ключа, поворотом механизмов);

- бесконтактными (путем поднесения устройства идентификации на определенное расстояние к считывателю);

- комбинированными.

Контроллер

Для всей системы нужен центральный компьютер (контроллер), который будет осуществлять сбор, анализ и хранения информации с устройств идентификации. Предоставленный идентификатор человеком, анализируется ПК, сравнивается с информацией хранимой в памяти и, соответственно, контроллер будет принимать решение за тем, кому предоставить доступ, а кто его не получит в силу каких-либо причин. Так же он осуществляет управление за системами безопасности, если таковы были предусмотрены: видеонаблюдением, охранной и пожарной сигнализацией.

Вспомогательные устройства и оборудование

Чтобы обеспечить установку полноценной СКУД и взаимодействие системы друг с другом, также потребуется вспомогательные элементы. К ним относятся:

- кабель;

- конверторы среды;

- монтажная фурнитура;

- источники питания (аккумуляторы, бесперебойный блоки питания);

- доводчики для дверей;

- датчики (герконы, движения);

- кнопки выхода;

- камеры видеонаблюдения;

- извещатели (устройства охранной и пожарной сигнализации);

- программное обеспечение.

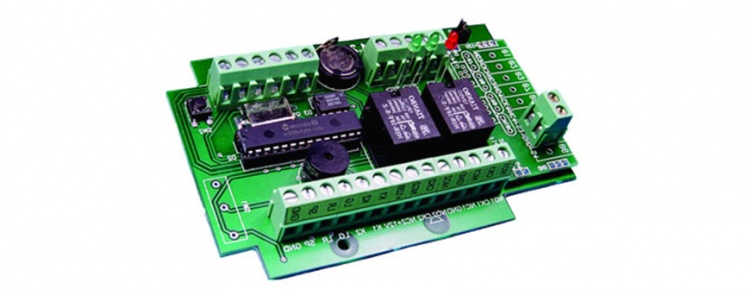

АВТОНОМНЫЕ КОНТРОЛЛЕРЫ СИСТЕМ ДОСТУПА

Автономный контроллер СКУД имеет возможность подключения считывающего устройства, кнопки выхода, а также клеммы для управления исполнительным устройством, например, замком. Кроме того, он обладает энергонезависимой памятью, позволяющей хранить информацию об электронных ключах пользователей.

Эта величина различна в зависимости от модели и составляет, как правило, 1000 и более идентификаторов. Достаточно популярным прибором этого типа скуд является контроллер z5r.

При выборе такого исполнения следует обратить внимание на:

- наличие возможности выбора типа замка: электромагнитный или электромеханический;

- тип интерфейса связи со считывателем.

Что касается последнего пункта, то это важный момент – при несоответствии протокола обмена СКУД работать не будет

Обратите внимание: если в характеристиках указан, например протокол Dallas TM (iButton), то это не означает, что контроллер может работать только с ключами Touch Memory.. Многие бесконтактные считыватели карт Proximity EM-Marine поддерживают указанный в качестве примера интерфейс

Так что особой проблемы здесь нет – главное обратить на этот момент внимание.

Многие бесконтактные считыватели карт Proximity EM-Marine поддерживают указанный в качестве примера интерфейс

Так что особой проблемы здесь нет – главное обратить на этот момент внимание.

Следующее что важно для пользователя – способ программирования ключей. Здесь могут существовать несколько вариантов:

Здесь могут существовать несколько вариантов:

Следующее что важно для пользователя – способ программирования ключей. Здесь могут существовать несколько вариантов:

- с помощью мастер ключа;

- через специальный адаптер;

- на компьютере, если производитель поставляет нужное ПО.

В большинстве случаев мастер ключ представляется оптимальным вариантом, поскольку не требует дополнительных подключений. Это удобно, когда в процессе эксплуатации контроллера требуется периодически добавлять новые идентификаторы.

Алгоритм прост: к считывателю подносится «мастер» и включает режим программирования. Поднесенный затем ключ записывается в память прибора. Выход из режима осуществляется автоматически по истечении определенного времени или мастер ключом. У различных моделей порядок и содержание действий могут отличаться, но суть от этого не меняется.

Производители могут предлагать дополнительные опции, зачастую интересные и полезные. Так в упоминавшемся контроллере z5r есть режим ACCEPT.

При работе в нем все ключи получают доступ и заносятся в память прибора. Практическое применение таково, что, перейдя в такой режим можно за определенный промежуток времени автоматически создать базу ключей не переходя в режим программирования.

Автономные контроллеры применяются, в основном, для организации доступа в одно или несколько помещений.

Мобильный идентификатор

В системе № 1 идентификатор не защищен от хранения. Система предлагает пользователю один бесплатный идентификатор, он не уникальный и достаточно большой (64 бит). Вероятность повторения мала, но она все же есть. Если объект большой, то никто не гарантирует, что у двух пользователей не будет двух одинаковых идентификаторов. Можно приобрести платный идентификатор, который уже обеспечивает уникальность. Идентификатор многоразовый – может быть отозван и перевыдан. Если пользователь разъезжает по разным объектам, ему можно выдать несколько идентификаторов.

Идентификатор системы № 2 защищен при хранении на устройстве. Один человек получает только один мобильный идентификатор, который может дублировать номер карты доступа.

В системе № 3 идентификатор платный, можно выдать несколько мобильных идентификаторов одному пользователю с разными форматами. Особенность заключается в том, что идентификатор не может быть отозван и перевыдан – только деактивирован. Для сотрудников используется один тип идентификаторов, а для посетителей – другой, временный, который стоит дешевле.

Мобильное приложение

В системе № 1 мобильное приложение доступно на устройствах:

- Apple – iOS 7 и выше (iPhone 4S, iPad 3 и Apple Watch);

- Android – Android 4.4 и выше (Samsung, Acer и др., порядка 1000 устройств).

Приложение работает с интерфейсами Bluetooth, NFC и QR-кодами, доступно в Google Play и Apple Store.

В приложении используются несколько идентификаторов – один бесплатный и один платный (постоянный для сотрудника).

Порядок получения мобильного идентификатора:

- пользователь скачивает приложение, проходит регистрацию, сообщает данные администратору;

- администратор создает на портале пользователя;

- администратор сообщает код верификации пользователю;

- пользователь заходит в мобильное приложение, нажимает на иконку «Добавить», вводит код подтверждения, получает свой идентификатор и начинает им пользоваться.

Мобильное приложение системы № 2 также доступно на устройствах Apple (iOS 10 и выше) и Android (Android 4.4.2 и выше), его можно скачать в Google Play и Apple Store. Имеются только два интерфейса – NFC и Bluetooth. Шаги получения идентификатора немного немного отличаются от системы № 1:

- администратор создает на портале пользователя, после чего он сообщает пользователю данные – логин и пароль;

- пользователь скачивает мобильное приложение, проходит регистрацию;

- пользователь переходит в приложение, нажимает на иконку «Идентификатор», добавляет его и начинает пользоваться.

В системе №3 мобильное приложение работает на устройствах:

- Apple – iOS 7 и выше (iPhone 4S, iPad 3 и Apple Watch);

- Android – Android 4.3 и выше (Samsung, Acer, ASUS и др.).

Процесс получения идентификатора:

- администратор создает на портале пользователя и отправляет приглашение на электронную почту с подробной пошаговой инструкцией, как получить идентификатор;

- пользователь, следуя инструкциям, кликает по ссылкам, автоматически попадает в Google Play или Apple Store и устанавливает приложение;

- пользователь вводит код верификации, активирует идентификатор и начинает им пользоваться.

Виды Proximity карты

Карты доступа СКУД (или бесконтактные радиочастотные идентификационные карты) – электронные носители уникального кода. Код считывается специальным приемным устройством (считывателем или ридером) на расстоянии.Общее их название – proximity (т.е. бесконтактные) карты или RFID карты (Radio Frequency IDentification – радиочастотная идентификация).Существует несколько типов и форматов бесконтактных карт, однако для всех них главным показателем является 100% гарантированность считывания корректного кода, что в большинстве случаев является определяющим для СКУД.Важная характеристика бесконтактных карт – дальность чтения. Для пассивных карт она составляет 2 – 10 см. Большую дальность считывания (до нескольких метров) обеспечивают либо активные карты (с батарейкой), либо специальные RFID считыватели, аналогичные тем, что используются в противокражных системах.Размер всех карт – 86х54 мм.Выпускаются карты разной толщины: «толстые» (1,6 – 1,8 мм) и «тонкие» (0,8 мм). Первые являются более прочными, на вторых можно осуществлять печать с помощью специальных сублимационных принтеров. Остальные характеристики карт (частотный диапазон, тип памяти) не являются определяющими для СКУД и в данном описании не рассматриваются.Для чтения кода карты необходим считыватель соответствующего формата. Поэтому при дальнейшем чтении следует иметь в виду, что при упоминании о том или ином типе карт, заведомо предполагается наличие соответствующего устройства их чтения.Как правило, формат определяется на первом этапе подбора СКУД – от этого завит тип считывателей, требования к контроллерам и, следовательно, цена системы в целом. Следует различать типы бесконтактных карт и их формат.Существует два типа proximity карт:

- Простые – имеют один уникальный код, который воспринимается устройством считывания.

- Смарт карты – имеют микросхему памяти, и в ряде случаев, процессор и хранят как уникальные коды, так и произвольные данные. Такой способ хранения данных и наличие вычислительных возможностей позволяет организовывать высочайшую степень защиты кода.

Форматов карт несколько больше, они перечислены далее.

Карты формата EM-Marin

Наиболее дешевые и наименее защищенные – карты формата EM-Marin (по имени компании EM Microelectronic-Marin).Это наиболее распространенный формат карт, используемый в СКУД. Его единственный недостаток – относительная простота клонирования – может являться определяющим только для особо охраняемых объектов. Тем более, что ряд алгоритмов СКУД (например, запрет повторного прохода) делает невозможным использование клонированной карты. Кроме того, для защиты от поддельных карт существуют специальные считыватели с функцией «антиклон».Эти карты имеют и передают устройству считывания уникальный код. Десятичной значение этого кода, как правило, указывается на самой карте. Существует однозначное соответствие между кодом, воспринимаемым контроллером СКУД и числом на карте.

Карты формата Mifare

Mifare – торговая марка семейства бесконтактных смарт-карт фирмы NXP Semiconductors.Существует ряд разновидностей карт этого формата, отличающиеся степенью защиты информации и объемом хранящихся данных. Карты этого формата широко применяются на транспорте и в банковской сфере. В СКУД их применение оправдано при необходимости получить наиболее защищенную систему. Как правило, запись и хранение информации на карте в СКУД не используется, однако возможность читать такие карты позволяет применять идентификаторы из других областей, например социальные или банковские карты.

Карты формата HID

Карты HID – бесконтактные карты компании HID Global (США). Выпускаются как обычные карты (типа Prox), так и смарт-карты (Mifare и iCLASS). Карты iCLASS имеют наиболее высокий уровень защиты из всех, используемых в СКУД самрт-карт. Обеспечивается это особой технологией шифрования и хранения данных в защищенных областях памяти. Могут создаваться уникальные ключи шифрования для конкретных организаций (т.н. программа Corporate 1000).

Карты формата Indala

Обычные бесконтактные карты компании Indala, достаточно распространенные до середины 2000-х годов. В настоящее время производством этих карт занимается HID Global.