Что такое скуд

Содержание:

- Введение

- Принцип работы

- Принцип работы технических средств СКУД

- Ловушки (имитация системы)

- Автоматизация

- Технические средства для управления движением персонала и посетителей

- Классификация систем СКУД

- Классы системы СКУД

- Где купить

- Термины и определения

- Производители СКУД

- Что это такое: описание системы

- Программа и оборудование для СКУД — что это значит и где купить

- Виды

- Принцип работы

- Функционал СКУД, описание и назначение системы

- Защита конечных точек

- Дополнительные возможности СКУД при использовании программного обеспечения

- Контроль доступа

Введение

Примерно год назад я начал готовиться к переезду и собирать прототип умного дома. В качестве системы управления я выбрал наиболее популярное на текущий момент и активно развивающееся решение — Home Assistant. По мере обрастания умного дома датчиками встал вопрос об охранной системе, которая в случае чего поднимет тревогу и сообщит мне (соседям) о незваных гостях. В системе от частных охранных предприятий пока не вижу необходимости, поэтому решил сделать всё сам.

Как это работает: на входной двери размещён датчик открытия, который по протоколу Zigbee сообщает серверу умного дома, что кто-то зашёл в квартиру. Срабатывает сигнализация в «тихом режиме» (событие «triggered» во встроенной интеграции; это никак не проявляется, но идёт обратный отсчёт до запуска сирены). Если за указанное в настройках время не снять блокировку (через ввод кода или NFC-меткой), запустится сирена и световая индикация.

Из чего собрано:

-

ESP32 WROOM DevKit v1 (в теории можно заменить любой ESP, изменив конфиг под неё)

-

RFID/NFC модуль PN532

-

Соединительные провода (6 штук)

-

Напечатанный на 3D-принтере корпус

-

Xiaomi Gateway 2 (который с локальным управлением) я планирую использовать как динамик и световую индикацию

-

Датчик открытия двери от Aqara

-

Опционально можно добавить люстру, LED-ленты, умные колонки и любые другие устройства на ваш вкус, цвет и возможности автоматизаций Home Assistant.

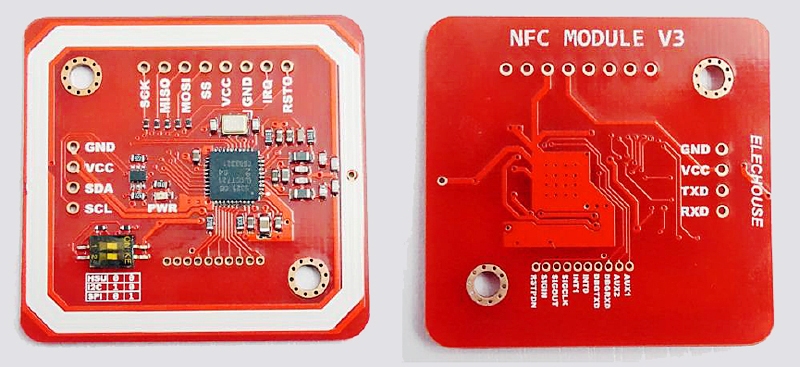

ESP32 WROOM DevKit v1 (30 контактов) RFID/NFC модуль PN532. Китайцы скопировали версию от Elechouse.

RFID/NFC модуль PN532. Китайцы скопировали версию от Elechouse.

Корпус мне напечатал друг, у которого есть 3D-принтер. Хаб и датчики от Xiaomi вынесем за скобки. Остальные элементы покупались на Aliexpress и суммарно обошлись мне в 600 рублей.

Принцип работы

На основе сравнения различных идентификационных признаков человека или транспортного средства с параметрами в памяти СКУД. У каждого имеется персональный идентификатор – код или пароль. Также может использоваться биометрия – изображение лица, отпечатки пальцев, геометрия кисти, динамика подписи.

Рядом со входом в закрытую зону устанавливаются устройства для ввода данных или считывания информации. Затем материал передаётся в контроллеры доступа для анализа и соответствующей реакции – открыть или заблокировать дверь, включить сигнализацию тревоги или зарегистрировать там нахождение сотрудника.

Принцип работы технических средств СКУД

Совместная работа вышеупомянутых технических средств контроля доступа показана на изображении:

Согласно схеме, стандартный порядок работы системы начинает работать, когда сотрудник или посетитель сообщает читателю свой идентификатор. Владелец, получив информацию от читателя, обрабатывает ее и дает разрешение / не разрешение на прохождение. Информация о прохождении / отказе хранится в базе данных.

Центральный блок управления (на схеме «Рабочее место администратора СКУД») может изменять стандартный порядок работы системы. Так, например, вводятся ограничения на переход в другую зону до тех пор, пока сотрудник или посетитель не покинет первую, могут пройти одновременно несколько сотрудников и множество других алгоритмов работы СКУД согласно требованиям безопасности объекта, защищаемого системой.

Ловушки (имитация системы)

DDP – Distributed Deception Platforms

Развитие концепции Honeypot привело к появлению современных DDP, отличительной чертой которых стала имитация максимального числа ИТ-систем, включая не только серверы и конечные станции, но и сетевую инфраструктуру, приложения и данные. Распределенные платформы для имитации инфраструктуры встраиваются между целевой системой и потенциальным атакующим. Идея проста: злоумышленник должен думать, что это реальная система. При этом сама система одновременно будет способствовать проактивному блокированию атак путем вычисления вектора атаки на тестовую инфраструктуру еще до того, как атакующий получит доступ к реальной системе, и помогать в реагировании на уже свершившийся инцидент ИБ, благодаря развернутой аналитике прохождения атаки по тестовой инфраструктуре.

Автоматизация

Чтобы связать NFC-метки с нашим умным домом, потребуется создать 5 автоматизаций:

-

Срабатывание сигнализации (запускается, когда мы заходим в квартиру)

-

Включение режима охраны (прикладываем метку и уходим из дома)

-

Отключение режима охраны (прикладываем метку, когда пришли домой)

-

Включение сирены

-

Отключение сирены

Срабатывание сигнализации

В качестве триггера используется датчик открытия двери. Когда дверь открывается при условии, что включен режим охраны, запускается наша автоматизация. В блоке с действиями я задал мигание шлюзом Xiaomi и диодом на ESP-32. Вы можете использовать любые другие действия.

Включение режима охраны

Триггер — чтение метки с заданным на этапе настройки ESP uid. Пока мы выходим из квартиры, шлюз мигает оранжевым светом. После того, как включился режим охраны, загорается диод на ESP, а шлюз включает статичный красный свет на 3 секунды и гаснет.

Отключение режима охраны

В этой автоматизации в качестве триггера снова используется RFID-метка. Условием является включенный или включающийся режим охраны. Последний предусмотрен на случай, если собрались уходить из дома, приложили карточку и вспомнили про включенный утюг. При валидной метке коротко включается диод на ESP и зелёная подсветка на шлюзе.

Включение сирены

Пока что я не особо заморачивался с индикацией, поэтому в автоматизации только сирена из встроенных звуков шлюза. В будущем планирую дополнительно выводить звук на умную колонку и мигать люстрой.

Отключение сирены

От «отключения режима охраны» отличается лишь условием по статусу alarm_control_panel.ha_alarm (здесь triggered) и отключением сирены или другой индикации.

Технические средства для управления движением персонала и посетителей

Мы уже немного рассказывали о технических частях СКУД. Теперь можно разобраться с ними подробнее и рассмотреть их возможности и характеристики.

Электронные и биометрические идентификаторы пользователя

Самым распространённым подходом к организации идентификации были и остаются пластиковые карты контроля доступа.

Вот такие метки могут использоваться в качестве идентификаторов

Вот такие метки могут использоваться в качестве идентификаторов

Они могут использовать различные методики считывания данных: штрих-код, магнитную ленту или интеллектуальную систему. Также многие компании используют электронные таблетки — миниатюрные микросхемы, облачённые в металлический корпус. Это Touch Memory, или контактная память.

Простейшая карта контроля доступа с чипом

Простейшая карта контроля доступа с чипом

Простейший вариант контактной памяти вы, возможно, используете ежедневно — это ключ от домофона, с помощью которого можно пройти в свой подъезд.

Очевидная уязвимость таких идентификаторов — возможность кражи, утери или клонирования. Более надёжный способ идентификации определённого человека — биометрический контроль доступа.

Сетчатка глаза является уникальной особенностью каждого человека

Сетчатка глаза является уникальной особенностью каждого человека

В отличие от электронных физических идентификаторов здесь считываются уникальные особенности самого человека. Самые распространённые — сканер отпечатков пальцев или сетчатки глаза. Это статические методы, которые используют неизменяемые характеристики человека.

Отпечатки человека также не могут быть у двух разных людей

Отпечатки человека также не могут быть у двух разных людей

Более сложные системы используют динамический тип идентификации, когда учитываются поведенческие и изменяемые характеристики человека — подпись, речь, свойства набора с клавиатуры.

Электронные идентификаторы просты в монтаже и стоят недорого, в отличие от более надёжных биометрических типов.

Считыватели

Считыватели, или ридеры, предназначены для чтения данных с идентификаторов с дальнейшей передачей информации контроллеру.

Считыватели имеют много разных реализаций

Считыватели имеют много разных реализаций

Его тип зависит от выбранного метода идентификации. Самый простой пример считывателя — домофон, на котором есть посадочная зона для ключа, которая и является считывателем. В более сложных механизмах используются магнитные считыватели, сканеры отпечатков пальцев и сканеры сетчатки.

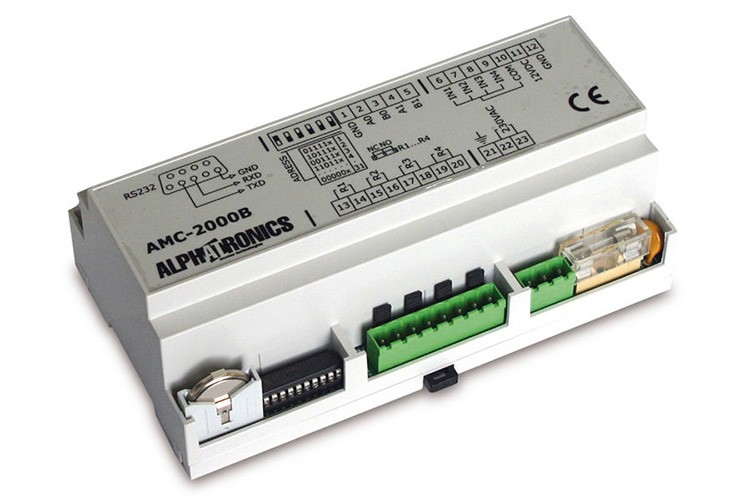

Контроллеры

По сути контроллер является главным звеном, решающим, пропускать посетителя в зону или нет.

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Это отдельный электронный блок, который может быть использован отдельно либо интегрироваться в одно из исполнительных устройств. Контроллеры управляют открытием и закрытием замков, обработкой сигналов от считывателей, сверку кодов идентификаторов с имеющимися в базе. Контроллеры могут быть автономными или входить в состав СКУД.

Исполнительные устройства — замки, турникеты, шлюзовые кабины

Самый простой тип исполнительного устройства выражается в обыкновенных электронных замках.

Турникеты постепенно осовремениваются и совершенствуются

Турникеты постепенно осовремениваются и совершенствуются

Открытие может происходить удаленно с поста или на более близких дистанциях с помощью специального ключа. Также вместе с такими замками могут быть использованы магнитные карты или контактная память.

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Турникеты тоже являются исполнительным устройством. Они могут быть поясными или полноразмерными. Механизм турникета реализован таким образом, чтобы через него мог пройти всего один идентификатор за раз. Шлюзовые камеры в основном применяются на объектах с повышенным уровнем секретности и безопасности. А ворота и шлагбаумы — для организации контролируемого проезда автомобилей.

Программное обеспечение СКУД

Реализаций программных комплексов систем контроля доступа много. В основном компании, занимающиеся разработкой СКУД, предоставляют готовые комплекты оборудования и написанного под него программного обеспечения.

Пример работы программы СКУД

Пример работы программы СКУД

В общем, на СКУД и вовсе не может быть использовано какое-либо программное обеспечение. Оно нужно лишь для более удобного контроля, сбора информации, аналитики и прочих удалённых возможностей.

Классификация систем СКУД

Разделяют классификацию по техническим параметрам и функциональному потенциалу.

Критерии по техническим параметрам следующие:

- число степеней идентификации;

- число регулируемых мест объекта;

- количество людей, проходящих через пост пропуска СКУД в часы пик (пропускная способность);

- расчетное количество постоянных сотрудников, способных быть обработанными оперативной памятью;

- факторы влияния окружающей среды.

Критерии по функциональному потенциалу следующие:

- степень оперативности внесения изменений в управленческие СКУД программы;

- эффективность защиты от актов намеренного разрушения системы охраны, как материальных средств, так и программного обеспечения;

- степень уровня секретности;

- возможность идентификации в режиме автоматики;

- назначение разного уровня доступа сотрудникам и посетителям, согласно их полномочий;

- способность накапливать и анализировать большое количество данных;

- надежное срабатывание (закрытие/открытие) всех постов, управляемых системой;

- распечатка любой информации по запросу пользователя.

Классы системы СКУД

В зависимости от технических и функциональных возможностей системы они разделяются на четыре класса.

- СКУД 1-ого класса имеет самый простой набор функций. Состоит из устройств с автономным функционированием. Основная задача — обеспечить вход/выход лиц с идентификатором. Возможность изменять принципы управления работой весьма невелики — предоставляется возможность менять идентификационные коды, добавлять или удалять их из системы. Надежность защиты от проникновения посторонних лиц у СКУД 1-ого класса не отвечает повышенным требованиям.

- СКУД 2-ого класса включает зависимое и независимое оборудование. Тем самым расширяются функциональные возможности такой системы СКУД. Имеются возможности не допуска на территорию объекта в регламентированные периоды времени, запись событий в автоматическом режиме с сообщением информации о внештатных ситуациях на управляющий пульт, контроль исполнительных механизмов с помощью программного обеспечения. Защита от неразрешенных проникновений на территорию несколько выше, чем у систем доступа 1-ого уровня.

- СКУД 3-ого класса обладает такими же функциями, что и 2-ого, плюс добавляется возможность записи трудового времени рабочих со сформированной базой данных по всему штатному расписанию сотрудников. СКУД 3-ого класса может быть встроен в другие системы безопасности. Надежность защиты на высоком уровне.

- СКУД 4-ого класса обеспечивает самую высокую степень защиты. Оборудование имеет многоуровневую идентификации и работает исключительно в сетевом режиме. Обладает всеми функциями и возможностями СКУД 3-ого класса плюс возможностью автоматического управления в форс-мажорных случаях. Рекомендованы к использованию в охране крупных объектов с повышенными требованиями к безопасности.

Где купить

Множество зарубежных и российских производителей жёстко конкурируют между собой на рынке. Лидируют те, кто предлагает полный комплекс оборудования для установки СКУД.

Определяющими факторами становятся цена и качество программного обеспечения и контроллеров.

Согласно поисковым запросам Яндекса в список популярных производителей входят:

- российские бренды – PERСo, Parsec, RusGuard, IronLogic, «Эра новых технологий», ProxWave;

- зарубежные компании — Hid Global, ZKTeco, Suprema, NedAp, Hikvision.

Установкой СКУД занимаются специализированные компании, которые способны реализовать полный цикл от проектирования до сдачи всей архитектуры на объекте. При этом специалисты дадут полезные советы и рекомендации – какие бывают СКУД, устройства какой фирмы лучше выбрать, как выбрать, какой лучше купить компонент, сколько стоит.

Термины и определения

Контроллер

доступа – это устройство, предназначенное

для управления доступом через

контролируемые точки доступа, путём

анализа считанных с помощью считывателей

идентификаторов пользователей (проверки

прав). Контроллеры доступа могут сами

принимать решения предоставлять или

не предоставлять доступ в случае, если

идентификаторы пользователей хранятся

в памяти контроллера (в таком случае

говорят, что используется локальный

доступ). Также идентификаторы пользователей

могут быть записаны в сетевом контроллере

(или в базе данных программного

обеспечения). В этом случае контроллер

доступа выполняет функции ретранслятора

– отправляет код сетевому контроллеру

и получает от него решение о предоставлении

или не предоставлении доступа (в таком

случае говорят о централизованном

доступе). Контроллеры доступа управляют

преграждающими устройствами с помощью

контактов реле.

Идентификаторы

– уникальные признаки пользователей

СКУД. Идентификатором может быть

электронный ключ Touch Memory, бесконтактная

Proxy-карта, радио-брелок, биометрические

данные (отпечаток пальца, ладони, рисунок

радужной оболочки или сетчатки глаза,

геометрические характеристики лица и

т.п.). В СКУД каждому идентификатору

присваиваются определённые полномочия,

в соответствие с которыми контроллерами

доступа разрешается или запрещается

проход.

Считыватели

– устройства, предназначенные для

считывания кода идентификатора

пользователя и передачи его контроллеру

доступа.

Преграждающие

устройства – двери с электромеханическими

или электромагнитными замками и

защёлками, турникеты, шлагбаумы,

калитками, шлюзы.

Точка

доступа – логический объект СКУД,

фактически представляет собой физическую

преграду, оборудованную контроллером

доступа и считывателем. Точкой доступа

может являться дверь, турникет, шлюз,

шлагбаум, калитка и т.п. Точка доступа

может быть двунаправленной и

однонаправленной. Однонаправленная

точка доступа оборудуется с одной

стороны считывателем, а с другой стороны

– кнопкой на выход. Двунаправленная

точка доступа оснащается считывателями

с двух сторон. Двунаправленная точка

доступа может быть как с контролем

направления прохода (для этого в

конфигурации контроллера доступа для

каждого считывателя указывается номер

зоны доступа, проход в которую этот

считыватель контролирует) и без контроля

(так называемая «проходная точка

доступа).

Зона

доступа – логический объект СКУД. Зоны

доступа – это участки, на которые разбита

территория охраняемого предприятия.

На границах зон доступа всегда

располагаются точки доступа с направлением

прохода. Зоны доступа настраиваются

для точек доступа в случае, если в системе

используются такие функции, как расчёт

рабочего времени и запрет повторного

прохода (правило antipassback).

Уровень

доступа – индивидуальные права доступа,

которые определяют правила прохода

через точки и зоны доступа, назначенные

идентификатору пользователя. На основе

этих прав контроллеры доступа (или

сетевые контроллеры) принимают решение

о предоставлении или не предоставлении

доступа.

Окна

времени – совокупность временных

интервалов, в которые разрешён проход.

Временные интервалы могут устанавливаться

для каждой точки доступа индивидуально.

Программное

обеспечение – компонент системы контроля

и управления доступом. С помощью

программного обеспечения производится

конфигурирование контроллеров СКУД, в

том числе и прописывание в них

идентификаторов пользователей, уровней

доступа и окон времени. Также программное

обеспечение используется для реализации

таких дополнительных функций, как

мониторинг в режиме реального времени

за сотрудниками и посетителями охраняемого

объекта, протоколирование (и накопление

в базе данных системы) событий СКУД,

учёт отработанного времени сотрудниками

объекта, построение различных отчётов

по событиям СКУД.

Производители СКУД

На отечественном рынке есть множество российских и зарубежных производителей, между которыми существует жесткая конкуренция. В лидерах находятся те, кто производит весь комплекс оборудования для монтажа СКУД. Определяющими среди потребителей являются качество и цена производимых контроллеров и программного обеспечения.

Из российских производителей самыми популярными по данным интернет — ресурсов Яндекса являются:

- Компания «PERco» с производственной базой в г. Санкт-Петербурге, реализует свою продукцию не только в России, но и в около 100 странах мира;

- Компания «Parsec», выпускающую продукцию под логотипом Parsec около 20 лет;

- Компания «IronLogic» работает на рынке оборудования СКУД более 10 лет, реализует свою продукцию в более чем 30 странах мира;

- Компания «Sigur» (ех Сфинкс);

- Компания «RusGuard»;

- Компания «Прософт Биометрикс»;

- Компания «Эра новых технологий».

Среди зарубежных производителей выделяются следующие:

- Компания «Hid Global» — крупнейший производитель на мировом рынке в отрасли безопасности;

- Компания «NedAp», производитель специализирующийся на радиочастотных бесконтактных идентификаторах с производством в Нидерландах.

- Компания «Suprema», корейский производитель, выпускающий биометрические устройства для СКУД;

- Компания «ZKTeco», выпускает весь комплект оборудования для систем доступа, но специализируется на биометрических компонентах идентификации, как любой китайский производитель реализует продукцию по низким ценам, но сохраняет при этом хорошее качество.

Некоторые рекомендации по приобретению и установке

Избежать ошибок при внедрении СКУД помогут следующие советы.

- Перед началом внедрения следует провести полное обследование объекта. Следует выбрать оптимальное расположение постов пропуска. Проход сотрудников должен быть свободным без создания очередей.

- Определиться с возможной интеграцией СКУД с другими системами безопасности. При ее наличии лучше сразу устанавливать сетевой вариант системы.

- Оборудование должно иметь конструктивное исполнение для нормального функционирования в климатических условиях данной местности. Это должно обеспечить сохранность узлов, например, от коррозии.

- Для обеспечения нормальной связи между элементами СКУД. Следует минимизировать влияние электромагнитного излучения находящихся вблизи силовых кабелей. Прокладку линий связи системы доступа следует проводить не ближе 0,5 м от них и пересекать строго под прямым углом.

- Перед монтажом необходимо проверить работу программного обеспечения. Система должна быть рассчитана на число работающих сотрудников, компьютер не должен виснуть при работе. Такая проверка сократит время на пусконаладочные работы.

- Предусмотреть возможность перегрева контроллера при большом потоке людей. Существуют методы доработки системы, повышающие ее устойчивость к перегрузкам.

- Необходимо установить аварийный источник питания. Нельзя исключать случаи непредвиденных вариантов функционирования.

- Исполнительные устройства пропуска (турникеты) не должны быть сомнительного качества. Они обязаны быть изготовлены из качественного материала и стабильно функционировать.

- При заказе партии пропусков следует убедиться в их соответствии с устанавливаемой системой доступа. Количество следует заказать с учетом возможных потерь и повреждений.

В условиях острой конкуренции всегда существует риск совершения действий, которые могут навредить развитию бизнеса. Система контроля и управления доступом охраняет его от попыток создания проблем нормальному процессу функционирования. Рынок может предложить системы разного уровня сложности

Важно правильно сориентироваться во всем многообразии СКУД и выбрать самую экономичную и одновременно надежную в эксплуатации

Что это такое: описание системы

СКУД подсчитывает, сколько времени работали люди и длился их день на предприятии. Кроме того, в нее входит видеонаблюдение, помогающее вести контроль посетителей. Автоматизированный контроль может обладать следующим дополнительным функционалом:

- Antipassback-режим. Исключает возможность прохода больше одного человека на предприятие. Действует в случаях, когда служащий попал в помещение через турникет, и захотел передать карточку для идентификации другому лицу.

- Управление через интернет-сети. Такая опция доступна только сетевым СКУД. Эта опция осуществляет контроль за всеми филиалами крупного предприятия.

- Модуль GSM, посылающий смс-сообщения родителям с информацией о том, что ребенок пришел в школу или другое учебное учреждение.

Еще одной функцией является биометрический контроль. Он позволяет распознавать персонал или человека, пришедшего в гости по отпечатку пальцев, скану лица или сетчатке глаза.

Программа и оборудование для СКУД — что это значит и где купить

Так называется несколько технических средств, которые объединены в единую экосистему, чтобы контролировать, кто и почему входит в помещение. Это помогает защитить объект от посторонних лиц и упорядочить посещение персоналом офиса или цеха. Организации потребуется настроенное для этого программное обеспечение и оборудование.

Система может быть разработана индивидуально для каждой компании или в виде коробочного решения (готового к использованию). При правильной настройке вы можете гарантировать, что один сотрудник может заходить на склад только в определенное время и в определенные дни недели. Все зависит от заказчика.

Программа умеет рассчитывать для каждого сотрудника его рабочее время, обеденные перерывы и выходные, а после обработки отправляет его в программу для учета рабочих дней.

приобрести такое программное обеспечение можно в специализированных магазинах. Чтобы найти подходящую технику и правильно ее настроить, свяжитесь с Cleverence. Наши специалисты помогут подобрать подходящие модели, объяснят, как организовать работу оборудования и контроль мест.

Виды

По типу управления

- Автономные – проход без контроля оператором и доклада на центральный пульт.

- Централизованные – доступ разрешает центральный пульт.

- Универсальные – возможность перехода на автономную работу при неисправности сетевого оборудования обрыве связи, выходе из строя центрального пульта.

По классу функциональных возможностей

1. Первый – ограниченный функционал.

Автономные системы с простейшим набором функций на небольших объектах без необходимости объединения контролируемых объектов в единый комплекс с централизованным управлением. Комплектация включает исполнительный элемент, считыватель и контроллер. Пример – бюджетные замки со считывателями носителей электронного ключа или встроенными кодонаборниками. Возможно подключение кнопок выхода, герконов открывания, ИК-датчиков.

2. Второй – расширенные функции.

Недорогие комплексы на базе нескольких контроллеров с увеличением количества обрабатываемой информации и числа пользователей, а также обязательным использованием компьютера для программирования всех контроллеров, сбора и анализа информации, составления отчётов и сводок, эффективного отслеживания ситуации на объекте.

3. Третий – многофункциональные системы.

Самые хорошие многоуровневые сетевые комплексы для большого числа пользователей с контроллерами, объединёнными в локальные сети, которые предлагают лучшие производители. Используются при необходимости контроля времени прохода с применением сложных электронных идентификаторов.

Принцип работы

Автоматизированная СКУД может использовать различные технические решения и иметь несколько принципов работы, которые влияют на выбор установки системы.

Разделяется СКУД на:

- Простые – классический набор с контролем и управление доступа.

- Расширенные – с запретом на повторное прохождение, одновременный вход через точку доступа 2-ух и более сотрудников, двух-этапная идентификация, закрытый и открытый режимы, проход с подтверждением.

|

Таблица 2 – виды работы систем с примерами действий |

|

|

Вид |

Схема действия |

|

Стандартный |

|

|

Запрет на повторный проход |

Применяется в тех случаях, когда ключ-карту нельзя использовать во второй зоне доступа, пока персонал находится в этой. Можно устанавливать такие режимы:

|

|

Одновременный вход через точку доступа 2-ух и более сотрудников |

|

|

Проход с подтверждением |

|

|

Двойная (тройная и тд.) идентификация |

|

|

Закрытый режим доступа |

Применяется в случаях, когда необходимо заблокировать доступ ко всем объектам или определенной группе объектов. К примеру:

|

|

Открытый режим доступа |

Применяется в случаях, когда необходимо открыть доступ через точку доступа. К примеру на предприятие пришла экскурсия из 15 человек. Что бы каждого не пропускать через турникет по ключу, охранник на время “открывает” точку доступа. |

Функционал СКУД, описание и назначение системы

Программа решает множество разных задач. Среди них стоит отметить следующие основные особенности программного обеспечения:

- коммерческая информация и любая другая информация защищена теми, кто не знает;

- все материальные ценности и нематериальные активы остаются в целости и сохранности;

- проверяется возможность въезда на территорию лиц, намеревающихся организовать диверсию или вести шпионскую деятельность;

- контролируется режим работы сотрудников – видны все опоздания, досрочные уходы, длительные перерывы (отсутствие на этаже) и сверхурочные;

- количество людей в комнате одновременно регулируется;

- фиксируется количество людей, въезжающих и покидающих территорию транспортного средства;

- запрещен въезд обычным гражданам, которые пытаются войти только из любопытства или по ошибке.

Защита конечных точек

EPP – Endpoint Protection Platform

Это интегрированное решение безопасности, предназначенное для обнаружения и блокировки угроз на уровне устройства. Как правило, оно включает в себя антивирус, средства защиты от-вредоносных программ, шифрование данных, персональные межсетевые экраны, средства предотвращения вторжений (IPS) и потери данных (DLP). По своей сути решение является превентивным, и большинство подходов, использующихся в его работе, основаны на сигнатурах. Впрочем, в последнее время производители пытаются разнообразить арсенал используемых методов.

EDR – Endpoint Detection and Response

EDR были созданы для обнаружения и расследования подозрительного поведения (и его следов) на конечных точках. Решение обеспечивает выявление и предотвращение скрытых процессов, полный обзор конечной точки, включая приложения, процессы и коммуникации. Таким образом, EDR позволяет находить вредоносную активность и упростить процесс реагирования на инциденты безопасности, собирать информацию об инцидентах, а также реализовать защитные меры (прекращение процессов).

Другие варианты названий:

- STAP – Specialized Threat Analysis and Protection

- EVC – Endpoint Visibility & Control

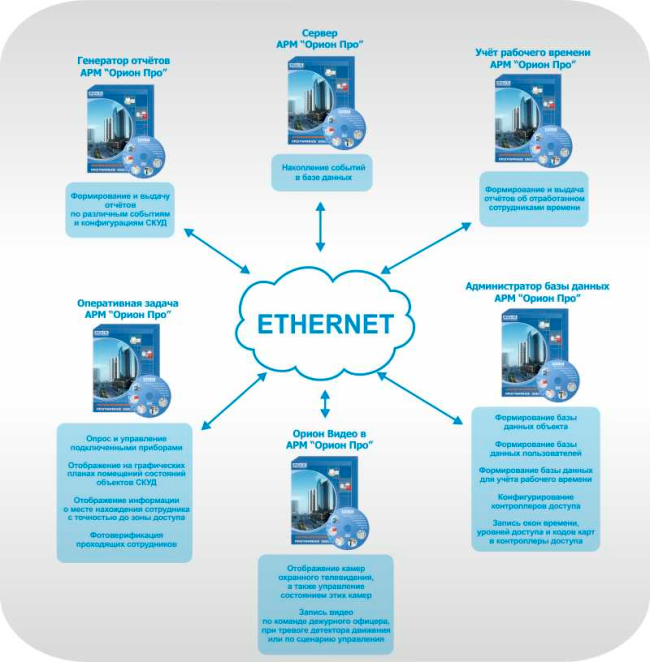

Дополнительные возможности СКУД при использовании программного обеспечения

В

ИСО «Орион» для работы со СКУД используется

программное обеспечение: Uprog, АРМ «Орион

Про». Программное обеспечение Uprog

позволяет осуществлять настройку

конфигурационных параметров контроллера

доступа «С2000–2» (а также для прибора

«С2000–4»), а именно:

- режим работы,

двойную идентификацию, доступ по правилу

двух (трёх) лиц, номер контролируемой

зоны доступа, вид интерфейса подключенных

считывателей, включать/выключать

использование датчика прохода, контроль

блокировки, таймаут блокировки и т. д.; - запись и

редактирование в памяти контроллеров

уровней доступа, окон времени и

идентификаторов пользователей. - Программное

обеспечение АРМ «Орион Про» позволяет

реализовать следующее: - накопление событий

СКУД в базе данных (проходы через точки

доступа; блокировки и разблокировки

точек доступа; несанкционированные

попытки прохода и т.п.); - создание базы

данных для охраняемого объекта —

добавление в неё логических объектов

СКУД (точек и зон доступа). А также

расстановка их на графических планах

помещений для реализации возможности

централизованного предоставления

доступа и мониторинга состояния этих

объектов; - формирование базы

данных пользователей — занесение

реквизитов сотрудников и посетителей

с указанием для каждого человека всех

необходимых атрибутов (ФИО, информация

и принадлежности к фирме, подразделению,

рабочий и домашний адрес и телефон и т.

п.), а также задание прав доступа

(полномочий прохода через точки дост

упа/зоны доступа); - формирование базы

данных для учёта рабочего времени —

создание графиков работы, а также правил

расчёта графика для различных сотрудников; - опрос и управление

подключенными к ПК контроллерами; - конфигурирование

контроллеров доступа — централизованную

запись в память приборов окон времени,

уровней дост упа, идентификаторов

пользователей; - работу сетевого

antipassback’a; - настройку и работу

зонального antipassback’a; - отображение на

графических планах помещений состояния

объектов СКУД; - отображение

информации о месте нахождения сотрудника

с точностью до зоны доступа; - отображение камер

охранного телевидения, а также управление

состоянием этих камер; - запись видео по

команде дежурного офицера, при тревоге

детектора движения или по сценарию

управления (например, по событию

предоставления доступа или попытки

осуществления несанкционированного

прохода).

Закрепление задач

системы контроля и управления доступом

за программными модулями изображено

на рисунке 7. Стоит отметить, что физически

приборы соединяются с тем компьютером

системы, на котором установлена

«Оперативная задача». Количество

рабочих мест, которые могут быть

задействованы в системе (программные

модули АРМ), может достигать две сотни.

Программные

модули можно устанавливать на компьютеры

как угодно — каждый модуль на отдельном

компьютере, комбинация каких-либо

модулей на компьютере, либо установка

всех модулей на один компьютер.

Рисунок.

Рисунок.

7. Функционал модулей программного

обеспечения

Опубликовано: Сайт Secuteck.Ru-2012Посещений: 28720

В рубрику «Системы контроля и управления доступом (СКУД)» | К списку рубрик | К списку авторов | К списку публикаций

Контроль доступа

IAM — Identity and access management

Решения для управления идентификацией и доступом к ресурсам, устройствам, сервисам и приложениям. Решения данного класса часто входят в состав более сложных систем защиты.

IGA – Identity Governance and Administration

Развитие технологий Identity Management (IdM) и IAM привело к возникновению нового класса решений для идентификации и управления доступом – IGA. Основное отличие между ними заключается в том, что IGA предлагают более гибкие настройки и процессы согласования доступа к ресурсам, а также имеют системы разделения ответственности для критичных бизнес-операций и системы оценки рисков при настройке ролей.

PAM – Privileged Access Management

Данный класс решений призван затруднить проникновение в сеть и получение доступа к привилегированным учетным записям, а также усилить защиту привилегированных групп пользователей. Помимо этого, PAM также расширяет возможности мониторинга, видимости и детализированного управления привилегированными учетными записями. Заметим, что для обозначения систем контроля привилегированных пользователей, встречаются и другие наименования данного класса решений, например: Privileged User Management (PUM), Privileged Identity Management (PIM), Privileged Password Management (PPM), Privileged Account Security (PAS).

SDP – Software Defined Perimeter

Программно-определяемый периметр, также известный как Zero Trust Network Access (ZTNA). Это новый подход к защите удаленного доступа к сетевым службам, приложениям и системам как локально, так и в облаке. SDP распределяет доступ к внутренним приложениям на основе личности пользователя и с доверием, которое адаптируется под текущий контекст. Помимо прочего, SDP делает инфраструктуру приложений невидимой для интернета, что позволяет избежать сетевых атак.